В прошлом посте я писал, что в конце апреля произошло довольно печальное для меня событие: мой webmoney-аккаунт взломали и украли с него все деньги. Сумма была довольно ощутимая для меня, хотя иногда накапливается и больше (это,по сути,единственное утешение). В этой статье я расскажу, как оказался возможен взлом моего аккаунта (при том, что я уделял достаточно внимания вопросам безопасности) и как его можно избежать (и почему я не сделал этого раньше?).

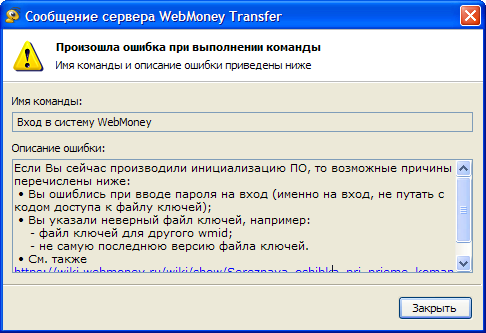

Итак, что же произошло? В воскресенье вечером я запустил свой webmoney keeper classic и получил следующую ошибку:

В конце описания приводится ссылка https://wiki.webmoney.ru/wiki/show/Sereznaya_oshibka_pri_prieme_komandy, где более подробно расписаны возможные причины ошибки и способы исправления. В тот момент я еще не подозревал о взломе, тем более, что в описании ошибки об этом нет ни слова.

Воспользовавшись поиском, я без труда нашел тему на форуме СЕ (http://forum.searchengines.ru/showthread.php?t=469862), из которой стало ясно, что я присоединился к клубу тех, чьи webmoney стали собственностью воров. В принципе, все детали можно узнать из этой темы, но там уже более 1000 сообщений, поэтому я основные моменты расскажу здесь.

Кто виноват?

Сначала рассмотрим, как вообще такое могло произойти, ведь у меня стояли антивирус и файрволл, была включена блокировка по подсетям IP моего провайдера и кипер всегда требует активацию при запуске на другом компьютере (при этом почта не была взломана и мне не приходили письма со ссылками для активации). Давайте по пунктам.

Антивирус защищает только от известных вирусов и троянов. Создатели же троянов, ворующих вебмани, специально делают так, чтобы они (трояны) не обнаруживались антивирусами. Так что в этом плане не стоит надеяться на антивирусы.

У меня на компьютере стоит Outpost Firewall, который кроме отражения атак из Интернета, еще контролирует изменение кода одних программ другими. Но тут создатели трояна воспользовались особенностью ОС Windows, которая заключается в порядке загрузки библиотек dll: если приложение использует какую-либо dll, то ее поиск сначала ведется в каталоге приложения. Описываемый троян создает в каталоге вебмани файл inetmib1.dll, который как раз и является собственно троянской программой. Если вы найдете этот файл у себя в каталоге вебмани, то это значит, что вы тоже заражены. Замечу, что inetmib1.dll является системной dll и находится в каталоге C:\WINDOWS\system32\ .

Таким образом, при запуске кипера запускается и троянская библиотека. Поскольку большинство пользователей работают с правами администратора (в том числе и я), а киперу разрешён доступ в Интернет (почему я поленился дать ему доступ только к серверам сервиса вебмани?), то и троян может делать все, что надо хакеру.

Тут надо заметить, что в день, когда произошла кража, ни я, ни другие пострадавшие, кипер не запускали. Раньше я читал про случаи взлома вебмани, в которых кража осуществлялась в тот момент, когда кипер был запущен и, по сути, управлялся удаленно. В моем случае хакер получил активированный “слепок” кипера и, выбрав подходящий день, запустил его у себя, с эмуляцией моего компьютера, изменил ключи и пароли.

Такое возможно из-за того, что в каталоге “C:\Documents and Settings\user\Application Data\WebMoney\” хранится файл с расширением .init, представляющий собой активированный на данном компьютере ключ доступа. Если его перенести на другой точно такой же компьютер, то можно без проблем запустить кипер. Понятно, что железо можно легко эмулировать, ведь полной работоспособности от него не требуется, надо только сообщить киперу правильный набор.

Осталась блокировка по IP. В теме форума высказывались предположения, что троян умеет “подбирать” нужный IP из разрешенного диапазона. Что это значит и как это возможно, я не знаю. Скорее, тут использована какая-то уязвимость проверки на IP самой системы вебмани.

Остался последний вопрос, который, наверняка, волнует читателей: а как троян попадает на компьютер? Через одну из уязвимостей ОС или установленного приложения. Лично у меня подозрения на джаву — за несколько дней до кражи был подозрительный запуск джава-машины. Возможно, также, использование уязвимостей в pdf ридере. А изначально проникновение осуществляется при заходе на какой-либо сайт.

Что делать?

Теперь, когда примерно понятен механизм взлома, можно придумать способы защиты. Одна из самых частых рекомендаций, которые можно встретить — купить отдельный компьютер (нетбук) специально для работы с кипером и больше ни для чего другого его не использовать. Этот вариант мне не совсем подходит, т.к. кроме получения денег на кипер, я также делаю оплаты с его помощью. Конечно, сайт, например, Сапы более надежен, чем какой-то варезник, но нет никакой гарантии, что в один прекрасный день сайт сервиса не будет взломан и на нем не разместится троян. Поэтому, нужен более надежный способ защиты.

И такой способ существует — это enum авторизация. Ее суть заключается в том, что вы устанавливаете себе на мобильный телефон (или КПК) специальное приложение, которое при вводе одного числа генерирует другое, причем способ генерации чисел уникален для каждого экземпляра приложения. При входе в кипер с помощью enum авторизации вам надо ввести число-ответ, выданное приложением. При этом, файлы ключей хранятся на удаленном enum сервере и украсть их невозможно.

Этот способ авторизации существует уже давно, но я не спешил на него переходить, т.к. существует вариант, когда троянская программа, дождавшись запуска кипера и авторизации, просто переведет деньги на кошелек хакера. Но совсем недавно в вебмани появилась возможность включить запрос подтверждения через enum не только на вход в кипер, но и на любую операцию. При этом в формировании числа-ответа используется не только число-вопрос, но и номер кошелька и сумма. Так что подставить другой кошелек и сумму в момент перевода не получится (конечно, вам надо быть внимательным).

Понятно, что в итоге получается очень много мороки, но лучше потратить лишнюю минуту, чем лишиться своих накоплений.

Подробнее про enum можно почитать:

- http://wiki.webmoney.ru/wiki/show/%D0%98%D1%81%D0%BF%D0%BE%D0%BB%D1%8C%D0%B7%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5+E-num?q=e-num

- http://wmtpro.ru/security_webmoney.html

Риски

Какие риски есть в случае использования enum сервиса? Взлом хранилища enum мне кажется маловероятным. В любом случае, этот факт обнаружится очень быстро, что приведет к блокированию уязвимости со стороны системы.

Есть риск потери или кражи мобильного телефона. Но очень маловероятно, что он попадет в руки хакерам, которые смогут внедрить к вам троянскую программу (при enum авторизации все еще нужен обычный пароль на вход). Кроме того, можно поставить пароль, который будет запрашиваться при запуске enum приложения на телефоне.

Чтобы облегчить себе жизнь в случае утраты телефона, сохраните enum приложение на специальную флешку, которая не используется для других целей, запишите в специальный бумажный блокнот код ативации, пароли и другую информацию, которую вы вводили при регистрации. Это облегчит восстановление доступа в будущем.

С точки зрения безопасности удалите enum приложение с компьютера, ни в коем случае не используйте эмуляторы мобильных телефонов.

При совершении переводов проверяйте правильность кошельков и сумм.

Переход на enum авторизацию надо делать на “чистом” компьютере. Для надежности сначала стоит сменить файлы ключей, сохранив их в надежном месте. После перехода обязательно удалите все .init файлы ключей, о которых я писал выше.

Выполнение этих условий дает практически 100% гарантию сохранности ваших вебмани кошельков. Даже в случае полного контроля вашего компьютера хакером, он ничего не сможет сделать, не имея доступа к вашему телефону с установленным enum приложением.

Заключение

Надеюсь, что вы смогли дочитать этот длинный пост до конца. Мне кажется, что реальные истории мотивируют гораздо лучше, чем простые призывы к действию. В данном случае я надеюсь, что вы примите действия для защиты ваших денег.

Хороший обзор всех способов защиты читайте на блоге Александра Тодосийчука: Советы и рекомендации по защите webmoney от взлома и E-NUM – система авторизации и защиты платежей Webmoney . Но надежных альтернатив enum я не вижу.

DeveloperGuru.NET — гуру-программист в Сети Блог о Web, SEO и партнерских программах

DeveloperGuru.NET — гуру-программист в Сети Блог о Web, SEO и партнерских программах